خلاصه اجرایی

قوانین حجاب اجباری در ایران و واکنشهای اجتماعی به آن، بهویژه پس از جانباختن مهسا (ژینا) امینی، زمینهساز افزایش تلاشهای حکومت برای کنترل پوشش زنان شده است. در این میان، شهر اصفهان به نمونهای بارز از بهکارگیری فناوریهای نظارتی پیشرفته برای شناسایی و ارعاب زنانی تبدیل شده است که پوشش اختیاری را انتخاب میکنند. این گزارش جزئیات سیستمی چند لایه را شرح میدهد که با هدف سرکوب آزادی پوشش زنان از طریق فناوری عمل میکند. این گزارش همچنین چگونگی استفاده از تکنولوژی و دستگاههای International Mobile Subscriber Identity-Catcher یا IMSI-Catcher ها(گیرندههای شناسه بینالمللی مشترک تلفن همراه)، کارتخوانهای بدون تماس و دوربینهای نظارتی در اصفهان برای نقض سیستماتیک حقوق زنان، بهویژه حق حریم خصوصی، آزادی بیان و عدم تبعیض میپردازد.

گزارشها از اصفهان، تصویری نگرانکننده از بهکارگیری هدفمند و سیستماتیک فناوریهای نظارتی برای کنترل بدن زنان و اجرای قوانین حجاب اجباری ارائه میدهند. استفاده ترکیبی از IMSI-Catcher ها، کارتخوانهای بدون تماس و دوربینهای نظارتی، همراه با دسترسی به پایگاههای داده دولتی و همکاری اپراتورهای مخابراتی، ابزاری قدرتمند و چند لایه را برای نقض سیستماتیک حقوق زنان به وسیله شناسایی، ردیابی و ارعاب زنانی ایجاد کرده است که از پوشش اختیاری استفاده میکنند.

فیلتربان برای تحقیق در رابطه با اجرای این طرح در شهر اصفهان با نزدیک به بیست نفر از افرادی که پیامک تهدیدآمیز دریافت کردند و کسانی که به دلیل اشتغال در نهادها و شرکتهای مجری این طرح، دسترسی به شواهد کافی در رابطه با نحوه اجرای آن داشتند، گفتوگو کرده است که هویت همه این افراد برای حفظ امنیت آنها محرمانه باقی خواهد ماند.

تحقیقات فیلتربان نشان میدهد که طرح سرکوب زنان بدون پوشش اجباری در اصفهان با هماهنگی چندین نهاد انتظامی، امنیتی، قضایی و حتی فرهنگی انجام میشود. طرحی که نه تنها نقض جدی حقوق اساسی زنان از جمله حق حریم خصوصی، آزادی حق انتخاب نوع پوشش و عدم تبعیض است، بلکه نشاندهنده عادیسازی استفاده از ابزارهای نظارتی تجاوزکارانه برای مهندسی اجتماعی و سرکوب هرگونه نافرمانی مدنی است. تبدیل زیرساختهای روزمره مانند تلفن همراه و کارتهای شناسایی به ابزارهایی برای کنترل اجتماعی، روندی خطرناک است که آزادیهای فردی را به شدت تهدید میکند. پرونده اصفهان، زنگ خطری جدی در مورد تشدید اقتدارگرایی دیجیتال و استفاده از فناوری به عنوان سلاحی علیه حقوق شهروندان، بهویژه زنان، در ایران است.

فنآوری چند لایه مورد استفاده

این سیستم بر ترکیب سه فناوری استوار است:

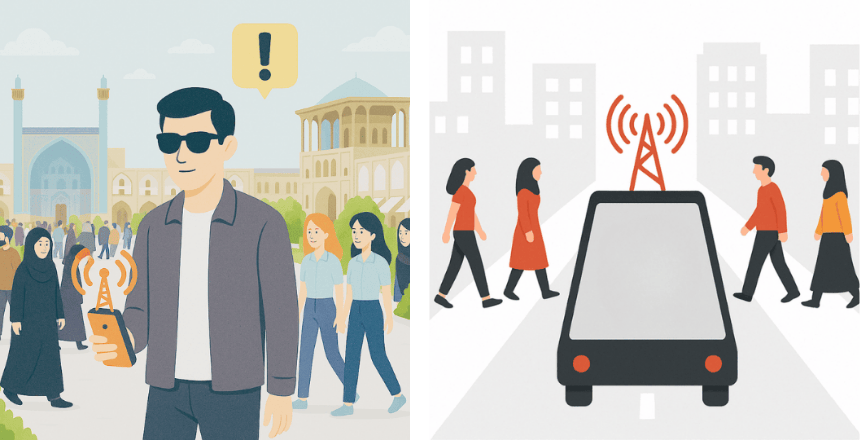

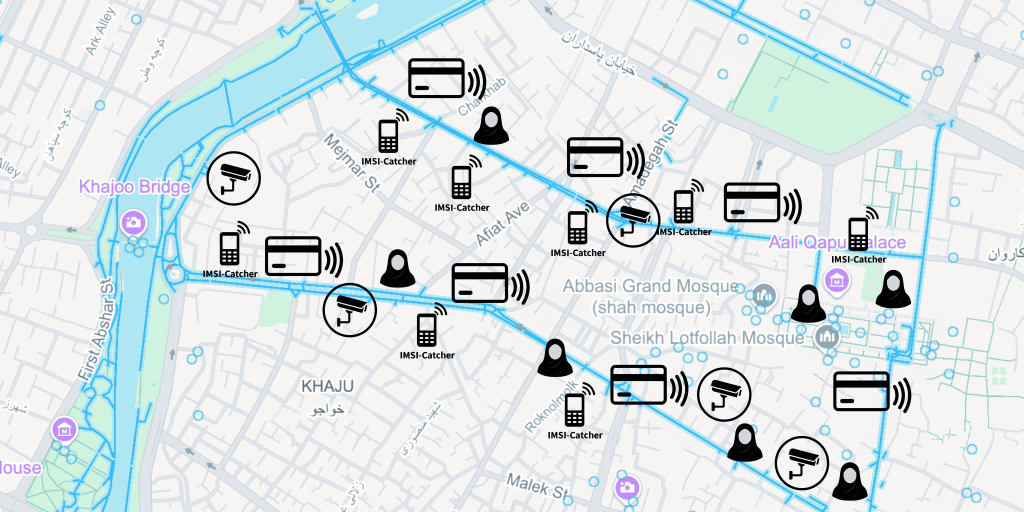

- گیرندههای شناسه بینالمللی مشترک تلفن همراه (IMSI-Catcher): این دستگاهها که با جعل هویت دکلهای مخابراتی عمل میکنند، قادرند شناسه منحصر به فرد سیمکارت (IMSI) تلفنهای همراه در محدوده خود را ضبط کنند. بررسیها و تحقیقات ما نشان میدهد که مساحتی بین ۳۰ تا ۳۵ کیلومتر مربع از مرکز شهر اصفهان (بهویژه مناطق توریستی) تحت پوشش این دستگاهها قرار دارد.

نحوه عملکرد: این دستگاهها با جعل هویت دکلهای مخابراتی قانونی (BTS) عمل میکنند. تلفنهای همراه در محدوده تحت پوشش، به دلیل قدرت سیگنال بیشتر، به این دکل جعلی متصل میشوند. در لحظه اتصال، دستگاه IMSI (شناسه بینالمللی مشترک تلفن همراه) منحصر به فرد سیمکارت را درخواست و ضبط میکند.

برخی ممکن است IMEI (شناسه بینالمللی تجهیزات سیار) را نیز جمعآوری کنند. این روش از آسیبپذیری امنیتی در شبکه GSM سوءاستفاده میکند که در آن شبکه ملزم به احراز هویت خود برای تلفن همراه نیست. دستگاههای پیشرفتهتر ممکن است تلفنها را مجبور به کاهش سطح شبکه از 3G/4G/5G به 2G کنند تا حمله را تسهیل نمایند. این موضوع باعث تجربه اختلال موقت در تماس تلفنی و یا استفاده از اینترنت توسط قربانی این سیستم میشود.

سابقه کنترل دولتی بر مخابرات ایران و وجود سیستمهایی مانند سیام که توسط سازمان تنظیم مقررات و ارتباطات رادیویی معروف به رگولاتوری در ایران توسعه یافته است، دسترسی مقامات به دادههای مشترکین را امکانپذیر میسازد. سیام همچنین دارای امکانات فنی برای اجبار کاهش سطح شبکه از 3G/4G/5G به 2G را دارد، که برای انجام این حمله مورد نیاز است.

یکی از زنانی که چنین پیامک تهدید آمیزی را دریافت کرده، در گفتوگو با فیلتربان توضیح داد که دقایقی پیش از دریافت پیامک مشغول یک تماس از طریق واتساپ بوده اما به ناگهان تماسش قطع شده و دسترسیاش به اینترنت را از دست داده است. اگرچه بلافاصله پس از دریافت آن پیامک، مجددا به اینترنت دسترسی پیدا کرده است.

فرد دیگری نیز که در محدوده میدان نقشجهان (امام خمینی) در حال بارگذاری عکسی در حساب کاربریاش در اینستاگرام بود، به فیلتربان گفت که برای دقایقی با اختلال مواجه شده است. اختلالی که پس از دریافت پیامک از سوی ستاد امر به معروف و نهی از منکر رفع شده است.

آنها به فیلتربان توضیح دادند که در آن لحظه بررسی نکردند که آیا اینترنت از 3G/4G/5G به 2G تغییر کرده یا نه، اما قطع لحظهای اینترنت میتواند نشانهای از این کاهش سطح باشد.

این دستگاهها در انواع مختلفی به کار گرفته شدهاند:

- قابل حمل توسط افراد (Portable): با برد گزارششده ۱۰۰ تا ۵۰۰ متر، توسط مامورانی (احتمالاً از ستاد امر به معروف) برای گشتزنی و نزدیک شدن به زنان هدف و ضبط IMSI آنها استفاده میشود.

- قابل حمل با خودرو (Vehicle-based): با برد گزارششده ۱ تا ۲ کیلومتر.

- ثابت (Stationary): با برد گزارششده تا ۵ کیلومتر، احتمالاً برای پوشش دائمی مناطق کلیدی.

استفاده از انواع قابل حمل، خودرویی و ثابت IMSI-Catcher ها با بردهای متفاوت، بیانگر یک راهبرد لایهای و پیچیده برای رهگیری است. واحدهای قابل حمل امکان رهگیری هدفمند در مناطق شلوغ عابر پیاده (مانند میدان نقش جهان) را فراهم میکنند، واحدهای خودرویی مناطق خیابانی وسیعتری را پوشش میدهند و واحدهای ثابت میتوانند نظارت دائمی بر مناطق کلیدی را ارائه دهند.

- کارتخوانهای بدون تماس (Contactless Card Reader): این دستگاهها با استفاده از فناوری RFID یا NFC، اطلاعات ذخیره شده روی تراشههای کارتهای ملی هوشمند یا کارتهای مترو را میخوانند. هدف اصلی، به دست آوردن شماره ملی (کد ملی) فرد است. نکته حیاتی این است که این دستگاهها برد بسیار کوتاهی دارند (کمتر از یکمتر) و ماموران باید به صورت فیزیکی به زنان هدف بسیار نزدیک شوند تا بتوانند اطلاعات کارت را بخوانند. گزارش ادعا میکند که حدود ۵۰ کیلومتر مربع از شهر توسط ماموران مجهز به این دستگاهها پوشش داده میشود.

- دوربینهای نظارت شهری (CCTV): تصاویر برخی دوربینهای شهری توسط اپراتورهایی از رستههای «پیشگیری» و «فتا» نیروی انتظامی کنترل میشوند. در صورت مشاهده زنی با پوشش اختیاری، موقعیت او به ماموران میدانی مجهز به IMSI-Catcher یا کارتخوان پیامک میشود تا برای شناسایی به محل اعزام شوند. این نشاندهنده یکپارچگی سیستمهای نظارتی موجود با تیمهای رهگیری سیار است. این ادعا در تضاد با اظهارات محسن مظاهری، رییس ستاد امر به معروف اصفهان است که استفاده از دوربینهای نظارت شهری در این فرآیند را انکار کرده است. با این حال، روند کلی افزایش استفاده از نظارت الکترونیکی (شامل پهپاد و تشخیص چهره) برای اجرای حجاب در ایران توسط گزارشهای سازمان ملل تایید شده است.

فرآیند شناسایی: از دادههای خام تا هویت فردی

چالش اصلی این سیستم، تبدیل شناسههای خام (IMSI یا کد ملی) به اطلاعات هویتی قابل استفاده برای ارسال پیامک تهدیدآمیز است. تحلیلهای فنی نشان میدهند که این امر از طریق دو مکانیزم اصلی صورت میگیرد:

- همکاری با اپراتورهای تلفن همراه: برای تبدیل IMSI ضبط شده به شماره تلفن و مشخصات مشترک، همکاری اپراتورهای تلفن همراه ضروری است.

- دسترسی به پایگاههای داده دولتی: کد ملی به دست آمده از کارتخوانها، برای استعلام از پایگاههای داده رسمی مانند ثبت احوال، ناجا و سامانه جامع هویت استفاده میشود تا نام فرد، نام پدر و شمارههای تلفن ثبت شده به نام او بازیابی شود. اشاره گزارش به دسترسی به «نام پدر»، قویاً نشاندهنده استفاده از پایگاه داده ثبت احوال است.

این فرآیند پیوند دادهها، که احتمالاً به صورت خودکار یا نیمهخودکار انجام میشود تا سرعت گزارششده (مانند ارسال پیامک در کمتر از ۱۵ دقیقه) را توجیه کند، به شدت به زیرساختهای دادهای متمرکز دولتی و دسترسی قانونی یا عملی به اطلاعات اپراتورها متکی است.

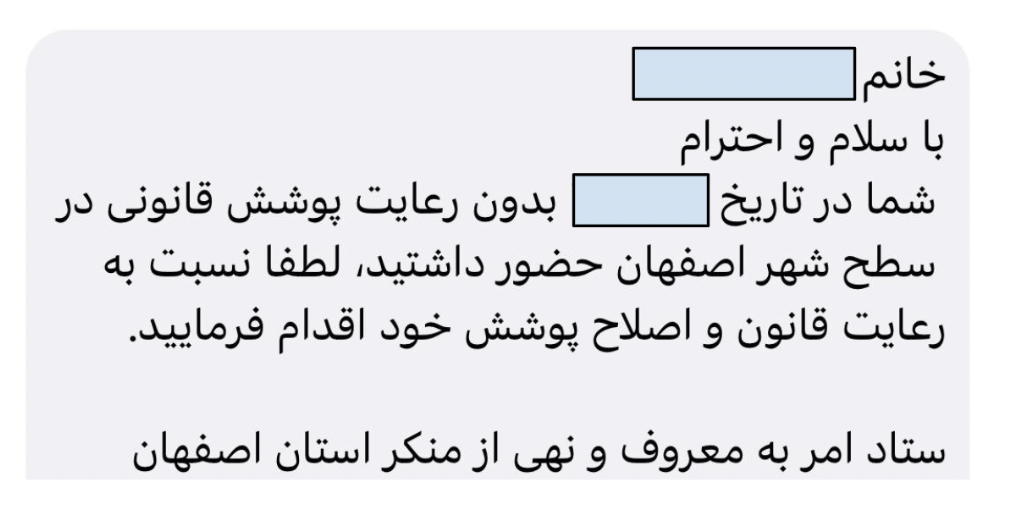

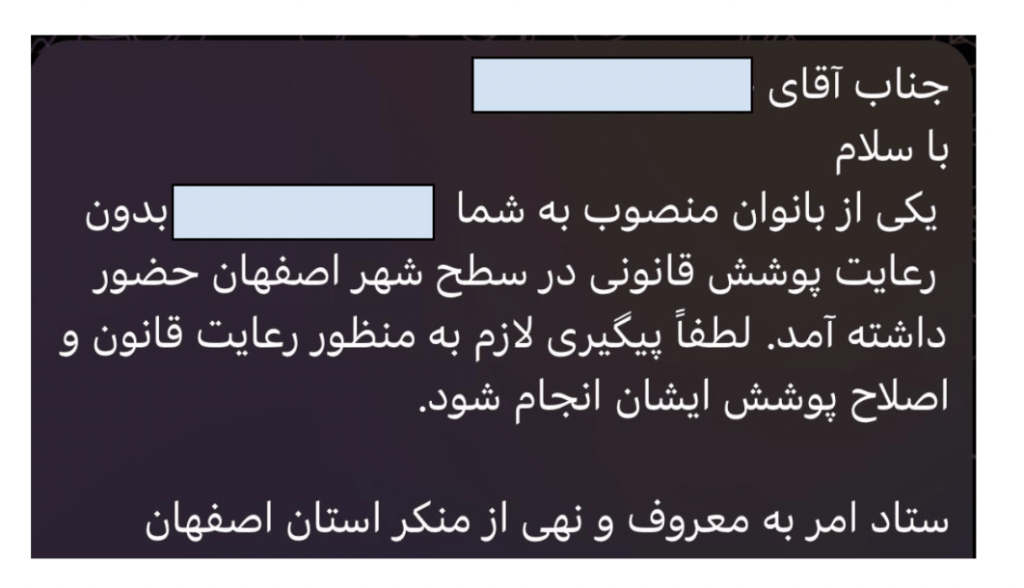

اجرای قانون از طریق ارعاب: پیامکهای تهدیدآمیز

محصول نهایی این سیستم نظارتی، ارسال پیامکهای تهدیدآمیز به زنانی است که شناسایی شدهاند. این پیامکها، که نمونههایی از آنها در این گزارش آمده است، معمولاً توسط «ستاد امر به معروف و نهی از منکر» ارسال شده و از فرد میخواهند پوشش خود را «اصلاح» کند. محسن مظاهری، رئیس این ستاد در اصفهان، ارسال ۹۷,۵۰۰ پیامک «تذکر حجاب» را تایید کرده است.

یکی از دریافت کنندگان این پیامکهای تهدیدآمیز در این رابطه به فیلتربان گفت که در تعطیلات نوروزی، کمتر از ۱۵ دقیقه پس از آنکه با شالی دور گردن در میدان نقش جهان (امام خمینی) در حال پیاده روی بود، پیامکی تهدید آمیز از ستاد امر به معروف و نهی از منکر دریافت کرده است.

نگرانکنندهتر اینکه، گزارشها و شهادتها حاکی از ارسال این پیامکها نه تنها به خود فرد، بلکه به اعضای خانواده او (پدر، برادر، شوهر) است. رییس ستاد امر به معروف اصفهان این اقدام را با ادعای «لزوم رعایت مسائل تربیتی» و «آگاهسازی خانوادهها» توجیه کرده، اما توضیح نداده است که چگونه اطلاعات اعضای خانواده به دست میآید و چرا این فشار بر خانوادهها اعمال میشود. مثال شهروندی که کارت ملیاش نزد خواهرش بوده و پیامک تهدیدآمیز دریافت کرده، هم پتانسیل خطا در سیستم و هم تمایل به درگیر کردن خانوادهها را نشان میدهد.

یکی از شهروندان مرد اصفهانی نیز در همین رابطه به فیلتربان گفت: «کارت ملیام را برای انجام یک کار اداری در اختیار یکی از خواهرانم قرار داده بودم، ساعتی بعد یک پیامک دریافت کردم که آن از من خواسته شده بود در رابطه با اصلاح پوشش او اقدام کنم.»

امیرحسین بانکیپور، عضو کمیسیون فرهنگی مجلس، که یکی از طراحان اصلی قانون «عفاف و حجاب» ست، ضمن تایید اجرای این طرح در اصفهان، از موفقیت آن (ادعای رعایت ۸۰-۹۰ درصدی) و برنامهریزی برای گسترش آن به سایر شهرها خبر داده است.

در طی هفتههای اخیر نهادها و افراد مختلفی برای ابلاغ قانون عفاف و حجاب برای اجرا به دولت چهاردهم فشار آوردهاند. از جمله تجمعات حامیان «حجاب اجباری» در مقابل مجلس یا در شهر قم، با اینحال به گفته نبویان٬ یکی طراحان و تصویب کنندگان این قانون تا کنون به دلیل سقوط سریع بشار اسد در سوریه قانون عفاف و حجاب با دستور شورای عالی امنیت ملی «رسما» ابلاغ نشده است. اما شواهد زیادی از جمله طرح سرکوب زنان بدون پوشش اجباری در اصفهان و اپ ناظر نشان میدهد که حداقل بخشهایی از این قانون به صورت محدود و منطقهای در حال اجراست.

شناسایی و راههای مقابله

دستگاههای شنود هویت بینالمللی مشترک تلفن همراه (International Mobile Subscriber Identity-Catchers) که به اختصار IMSI-Catcher نامیده میشوند، ابزارهای نظارتی الکترونیکی هستند که برای ردیابی و رهگیری ارتباطات تلفن همراه طراحی شدهاند. این دستگاهها با نامهای دیگری مانند Stingray، شبیهساز سایت سلولی (Cell Site Simulator یا CSS)، برج سلولی جعلی، ایستگاه پایه سیار جعلی یا جعبههای رهاسازی (drop boxes) نیز شناخته میشوند. هویت بینالمللی مشترک تلفن همراه (IMSI) یک شماره منحصربهفرد است که هر دستگاه تلفن همراه را برای اپراتور شبکه شناسایی میکند.

با این حال، کاربران میتوانند با اتخاذ مجموعهای از اقدامات، خطر را به طور قابل توجهی کاهش دهند. این اقدامات شامل غیرفعال کردن اتصال 2G در دستگاه (در صورت امکان)، استفاده گسترده از برنامههای ارتباطی با رمزگذاری سرتاسری (E2EE) برای محافظت از محتوا، استفاده از VPN برای ترافیک اینترنت، بهروز نگه داشتن نرمافزار دستگاه و استفاده هوشمندانه از حالت هواپیما یا کیفهای فارادی در شرایط حساس است. باید تأکید کرد که دستیابی به محافظت کامل برای کاربران عادی در حال حاضر امکانپذیر نیست و هدف اصلی باید کاهش خطر و افزایش هزینه و پیچیدگی برای مهاجمان باشد. نقش اپراتورهای شبکه در پیادهسازی ویژگیهای امنیتی پیشرفته و پایش شبکه بسیار حیاتی است، هرچند پیشرفتها در این زمینه (مانند 5G SA) به کندی صورت میگیرد و با چالشهایی روبرو است.

با توجه به تحلیلهای ارائه شده و با در نظر گرفتن محدودیتها، توصیههای عملی زیر برای افزایش مقاومت کاربران در برابر IMSI-Catcher ها ارائه میشود:

- غیرفعال کردن اتصال 2G: این مؤثرترین اقدام فنی منفرد در برابر رایجترین روشهای رهگیری محتوا است. اگر دستگاه اندرویدی شما این امکان را میدهد (از طریق تنظیمات شبکه یا کد *#*#۴۶۳۶#*#*)، اتصال 2G را غیرفعال کنید. دقت کنید که این کار میتواند تبعات احتمالی بر پوششدهی در مناطق خاص که دسترسی طبیعی به 3G/4G/5G وجود دارند ایجاد بکند.

- استفاده از برنامههای ارتباطی E2EE: برای تمام مکالمات حساس (پیامها و تماسها)، به جای استفاده از SMS و تماسهای تلفنی استاندارد، از برنامههایی مانند Signal استفاده کنید. به خاطر داشته باشید که این کار عمدتاً از محتوا محافظت میکند، نه لزوماً از تمام فرادادهها.

- استفاده از VPN معتبر: برای مرور اینترنت، بهویژه در شبکههای نامطمئن یا اگر نگران رهگیری دادههای سلولی هستید، از یک سرویس VPN معتبر و قابل اعتماد، و یا Tor استفاده کنید.

- هوشیاری نسبت به ناهنجاریهای شبکه: به تغییرات غیرمنتظره مانند افت مکرر به 2G، مشکلات مداوم اتصال یا تخلیه سریع باتری، بهخصوص در شرایط غیر عادی، توجه کنید. این موارد را به عنوان هشدارهای بالقوه در نظر بگیرید، نه اثبات قطعی.

- استفاده از حالت هواپیما یا کیف فارادی: در مکانهای بسیار حساس یا زمانی که قطع کامل ارتباط مورد نظر و امکانپذیر است، از حالت هواپیما یا برای اطمینان بیشتر، از کیف فارادی استفاده کنید.

- بهروز نگه داشتن دستگاه: بهروزرسانیهای سیستمعامل و برنامهها را به موقع نصب کنید تا از آخرین وصلههای امنیتی بهرهمند شوید.

- برنامههای تشخیص IMSI-Catcher: از برنامههای تشخیصدهنده اندرویدی مانند Android IMSI-Catcher Detector (AIMSICD), SnoopSnitch, Sitch, GSM Spy Finder, Cell Spy Catcher با احتیاط فراوان و آگاهی کامل از محدودیتهای قابل توجه آنها (از جمله نیاز به روت یا چیپست خاص) و احتمال بالای نتایج نادرست استفاده کنید. به هیچ وجه برای تضمین امنیت به آنها تکیه نکنید. ممکن است بهتر باشد به دلیل خطر ایجاد حس امنیت کاذب، از توصیه قوی به استفاده از آنها خودداری کرد. کاربران باید دارای دانش فنی دقیق و درستی باشند تا بتوانند از چنین ابزارهای استفاده کنند و اگر چنین دانشی ندارید استفاده از آنها توصیه نمیشود.

- درک خطرات فراداده: آگاه باشید که حتی با استفاده از E2EE و VPN، ممکن است برخی فرادادههای ارتباطی (مانند زمان، حجم، طرفین ارتباط) همچنان قابل مشاهده باشند.