خلاصه تحلیلی

این گزارش به بررسی روندهای حملههای سایبری، مدیریت محتوا، نقض حقوق دیجیتال و الگوهای بازداشت در نیمه دوم سال ۲۰۲۴ بر اساس دادههای خط فوریتهای امنیت دیجیتال گروه میان میپردازد.

نهادهای امنیتی جمهوری اسلامی ایران از طریق حملات سایبری هدفمند و پیچیده، سرکوب سازمانیافتهای را علیه اقلیتهای قومی، فعالان مدنی و مخالفان سیاسی در پیش گرفتهاند تا بیش از گذشته جلوی انتشار صدای مخالفان را بگیرند. این اقدامات با راهبردهایی مانند مدیریت هدفمند محتوا، بازداشت و توقیف دستگاههای الکترونیکی همراه بوده که به محدودسازی آزادی بیان و کنترل فضای مجازی منجر شده است.

روندهای اصلی

- حملات سایبری هدفمند:

- این حملات شامل نفوذ به حسابهای کاربری، فیشینگ، انتشار بدافزار و جعل هویت بودند. برای نخستین بار شاهد نمونهای بودیم که Quishing (نوعی حمله فیشینگ با استفاده از QR کد) برای حمله استفاده شده بود. این مورد به نسبت روشهای گذشته فرآیند پیچیدهتری دارد و تشخیص آن برای قربانیان دشوارتر است.

- مدیریت هدفمند محتوا:

- بهکارگیری گروههای تلگرامی به ظاهر منتشر کننده محتوای سوءاستفاده جنسی از کودکان، با هدف سازماندهی آزار و اذیت فعالین سیاسی و مدنی.

- حذف پستها و حسابهای کاربری فعالان سرشناس از طریق گزارشدهی انبوه به پلتفرمهای اجتماعی.

- تحت فشار قرار دادن خبرنگاران به وسیله قطع سیم کارت با هدف اجبار به حذف تمام پستهای آنها در شبکههای اجتماعی یا بستن حسابهای کاربری فعالان جامعه مدنی در شبکههای اجتماعی.

- انتشار محتوای جعلی برای تخریب چهره فعالان و انتشار اطلاعات گمراهکننده در فضای عمومی.

- بازداشت و توقیف دستگاههای الکترونیکی:

- بازداشت فعالان به بهانههای امنیتی و ضبط دستگاههای الکترونیکی آنها، از جمله لپتاپها و گوشیهای هوشمند. یافتههای ما نشان میدهد در محل بازداشت گوشی قربانی به Airplane Mode منتقل میشود تا امکان هرگونه حمایت از او و تضمین امنیت حسابهای کاربریاش از راه دور منتفی شود.

- توقیف دستگاهها به عنوان ابزاری برای دسترسی به حسابهای کاربری و اطلاعات شخصی فعالان جامعه مدنی و سیاسی.

- افزایش محدودیتها برای دسترسی به اینترنت و ابزارهایی مانند VPN، که باعث افزایش وابستگی افراد به ابزارهای غیر امن شده است.

تمامی موارد بالا بخشی از سیاست کلی جمهوری اسلامی برای کنترل و سرکوب دیجیتال بوده و تأثیر قابلتوجهی بر حقوق دیجیتال، آزادی بیان و امنیت فردی فعالان جامعه مدنی و مخالفان سیاسی در داخل و خارج از ایران داشته است.

یافتهها و الگوها

۱. هدف قرار دادن اقلیتهای قومی: ۱۷.۵٪ از تمام پروندهها مربوط به حملات سایبری علیه فعالان بلوچ، کرد و ترک بوده است.

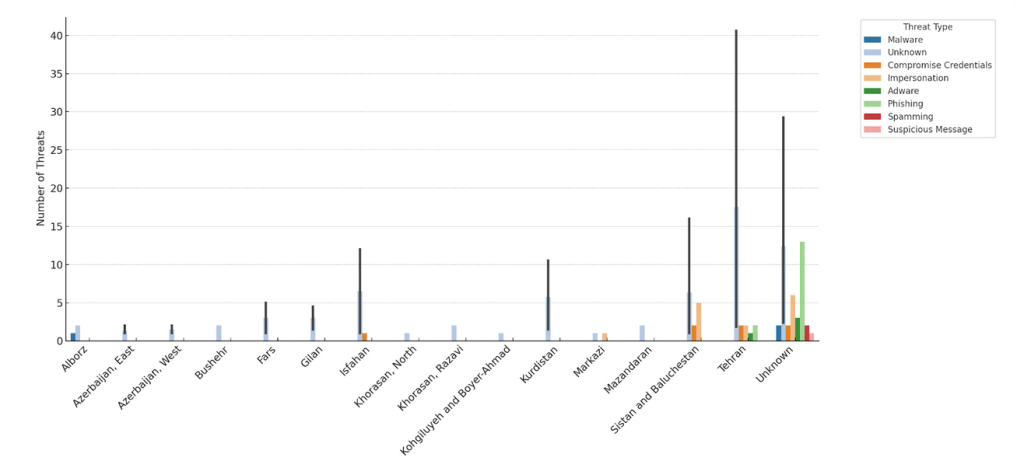

تقسیمبندی منطقهای:

- سیستان و بلوچستان: بیش از ۸٪ از پروندهها.

- کردستان: بیش از ۷٪ از پروندهها.

- آذربایجانهای شرقی و غربی: بیش از ۲٪ از پروندهها.

نوع فعالیتها:

- بازداشت گسترده فعالان فرهنگی و سیاسی.

- انتشار اعترافات اجباری و جعل هویت در فضای مجازی.

- استفاده از نیروهای نظامی و امنیتی برای سرکوب اعتراضات در مناطق پرتنش.

۲. تمرکز بر گروههای مرجع: فعالان حقوق اقوام ایرانی هدف اصلی حملات سایبری بودند و ۲۱.۵٪ از کل پروندهها را تشکیل دادهاند.

دیگر گروههای مورد هدف شامل:

- فعالان سیاسی مخالف جمهوری اسلامی: ۱۳٪

- شرکتکنندگان در تجمعات اعتراضی صنفی، سیاسی یا اجتماعی : حدود ۱۰٪

- فعالان حقوق زنان: بیش از ۱۰٪

- هنرمندان: ۱۱.۲۵٪ از پروندهها، بهویژه از نیمه دوم تیرماه تا نیمه اول شهریور ۱۴۰۳ (جولای و آگوست)

۳. حملات به حسابهای کاربری: ۷۰٪ از تمام پروندهها به نقض امنیت حسابهای کاربری مربوط میشود.

دلایل اصلی:

- بازداشت و ضبط دستگاههای الکترونیکی

- افزایش فشار برای محدود سازی دسترسی به اینترنت و ابزارهایی مانند VPN

۴. سرکوب دیجیتال فعالان ایرانی خارج از کشور

الگوی حملات در خارج از کشور:

- روزنامهنگاران رسانههای فارسی زبان خارج از ایران: حدود ۲۴٪

- فعالان حقوق بشری و سیاسی: در ردههای بعدی در مجموع نزدیک ۲۲٪

- عمدهترین کشورهای مورد هدف: آمریکا، فرانسه، انگلستان، سوئد و ترکیه

سرکوب اقوام ایرانی هدف اصلی نهادهای امنیتی

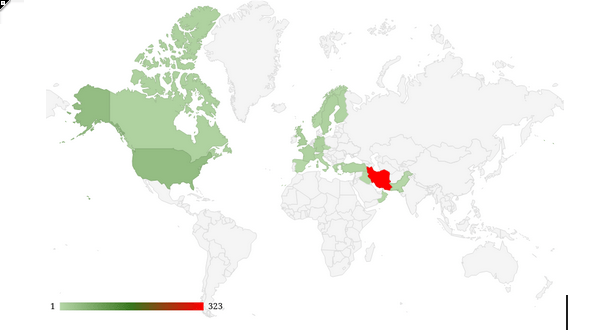

اقلیتهای قومی (اتنیتکهای ایرانی) در شش ماه اردیبهشت تا آذر ۱۴۰۳ (می تا دسامبر ۲۰۲۴)از اصلیترین اهداف نهادهای امنیتی برای سرکوب سایبری بودند. نقشه توزیع جغرافیایی پروندههای ارجاع شده به «خط فوریتهای امنیت دیجیتال گروه میان» از ایران نشان میدهد که هشت درصد از کل پروندهها مربوط به سیستان و بلوچستان بوده است. کردستان بیش از هفت درصد و آذربایجانهای غربی و شرقی بیش از ۲ درصد.

در مجموع در این بازه زمانی اقوام بلوچ٬ کرد و ترک ۱۷.۵ درصد تمامی پروندههای ارجاع شده به «خط فوریتهای امنیت دیجیتال گروه میان» را به خود اختصاص داده بودند. این آمار نشان دهنده تمرکز ویژه نهادهای امنیتی جمهوری اسلامی بر سرکوب فعالان قومی در ایران است.

یافتههای «خط فوریتهای امنیت دیجیتال گروه میان» با اخباری که از سوی نهادهای حقوقبشری در رابطه با شدت گرفتن سرکوب در استانهای سیستان و بلوچستان، کردستان، آذربایجان غربی و آذربایجان شرقی منتشر میشود، همخوانی دارد.

در این بازه زمانی سرکوب اقلیتهای قومی ایران توسط نهادهای امنیتی و انتظامی جمهوری اسلامی ایران به ویژه علیه کردها، بلوچها و عربهای خوزستان افزایش یافت. در این دوره، اعتراضات در مناطقی با جمعیت بالا از این اقوام، به شدت سرکوب شد و نیروهای امنیتی به طور گستردهای به بازداشت، اعدام و استفاده از قوه قهریه در این مناطق پرداختند.

گزارشهایی از اعدامها و مداخله قهرآمیز نیروهای نظامی برای سرکوب اعتراضات در سیستان و بلوچستان منتشر شد. همچنین در مناطق کردنشین، بازداشتهای گسترده فعالان فرهنگی و سیاسی گزارش شد. این اقدامات بخشی از روند گستردهتر تبعیض سیستماتیک و سرکوب در برابر اقلیتهای قومی در ایران است که اغلب به دنبال احقاق حقوق فرهنگی و سیاسی خود هستند.

نقشه توزیع خطرهای سایبری

بر اساس دادههای «خط فوریتهای امنیت دیجیتال گروه میان» گروه میان، در شش ماهه گذشته اگرچه تمرکز نهادهای امنیتی بر سرکوب سایبری اقوام ایرانی بود، فعالان جامعه مدنی از تهران به عنوان پایتخت و محل تمرکز دانشگاهها، نهادهای مدنی و احزاب سیاسی، ۴۶.۵ درصد پروندههای ارجاعی به «خط فوریتهای امنیت دیجیتال گروه میان» را خود اختصاص دادهاند.

پس از آن فعالان مدنی در اصفهان، گیلان، فارس، البرز و خراسان رضوی به ترتیب بیشترین پروندههای ارجاعی به «خط فوریتهای امنیت دیجیتال گروه میان» را به خود اختصاص دادهاند.

همچنین در بازه زمانی انتخابات و روز کارگر، گروههایی که انتخابات را تحریم کردند و فعالین کارگری هدف حملههای فیشینگ و بدافزار بودند.

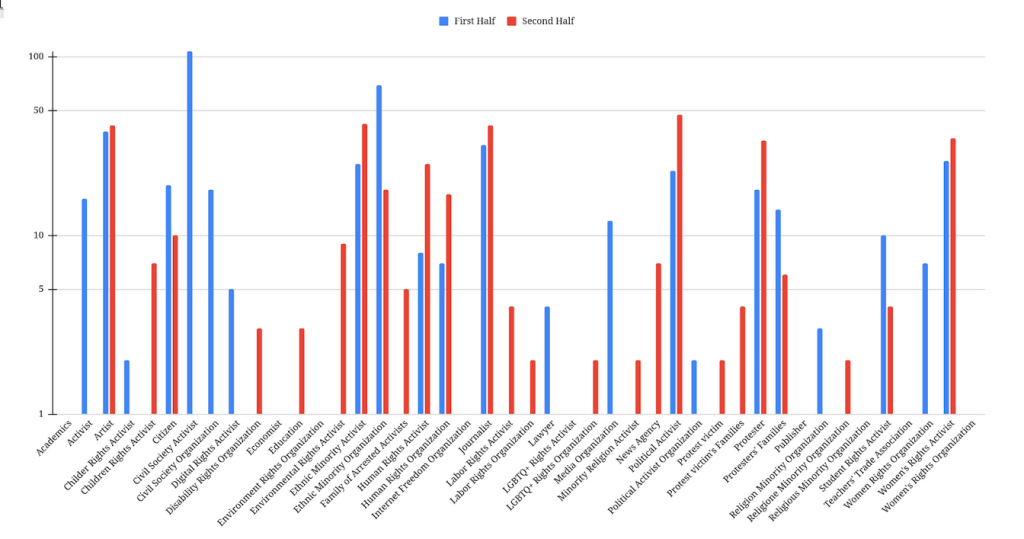

گروههای مرجع، هدف حملات سایبری نهادهای امنیتی

در میان گروههای هدف حملات سایبری یا سرکوبهای دیجیتال توسط نهادهای امنیتی نیز سازمانهای فعال در زمینه حقوق اقوام ایرانی و فعالان این عرصه در صدر جدول هستند. در مجموع در این بازه زمانی شش ماهه ۲۱.۵ درصد تمامی پروندهها به این گروه اختصاص یافته است.

پس از فعالان قومی، فعالان سیاسی مخالف جمهوری اسلامی بالاترین آمار حملههای سایبری نهادهای امنیتی را به خود اختصاص دادهاند. بیش از ۱۳ درصد از پروندههای «خط فوریتهای امنیت دیجیتال گروه میان» مربوط به فعالان سیاسی مخالف جمهوری اسلامی است. شرکت کنندگان در تظاهراتها و تجمعات اعتراضی نیز حدود ده درصد پروندههای ارجاع شده به «خط فوریتهای امنیت دیجیتال گروه میان» را به خود اختصاص دادهاند.

یکی از نکات حائز توجه در شش ماهه دوم سال ۲۰۲۴ افزایش سرکوب هنرمندان است. تا جایی که به نسبت شش ماهه اول همان سال تعداد پروندههای ارجاع شده به «خط فوریتهای امنیت دیجیتال گروه میان» از سوی این گروه اجتماعی رشدی صد و پنجاه درصدی داشته است؛ در بازه زمانی شش ماهه دوم سال ۱۱.۲۵ درصد از تمامی پروندههای بررسی شده مربوط به هنرمندان است. در همین رابطه در جولای و آگوست ۲۰۲۴ گزارشهایی از سرکوب گسترده هنرمندان در شهرهای مختلف ایران در رسانههای منتشر شده بود.

فعالان حقوق زنان به عنوان گروه در خطر بعدی بیش از ده درصد موارد سرکوب یا حمله سایبری گزارش شده به «خط فوریتهای امنیت دیجیتال گروه میان» را به خود اختصاص داده است. در مرداد ۲۰۲۴، نیروهای امنیتی جمهوری اسلامی در استان گیلان دست به بازداشت ۱۲ نفر از فعالان حقوق زنان و یک فعال سیاسی زدند. این فشارها نه تنها به تضعیف نهادها و گروههای فعال حقوق زنان در استان گیلان بلکه به ایجاد فضای ترس و سرکوب برای دیگر فعالان مدنی در این منطقه منجر شده است.

روزنامه نگاران، فعالان حقوق بشر و فعالان مدنی دیگر گروههایی هستند که در این بازه زمانی هدف فشارهای سایبری نهادهای امنیتی قرار گرفتهاند.

حسابهای کاربری در صدر اهداف نهادهای امنیتی

نزدیک هفتاد درصد از تمامی پروندهها مربوط به تهدید امنیت حسابهای کاربری فعالان جامعه مدنی است. بازداشت، توقیف دستگاه یا احضار فعالان جامعه مدنی عمدهترین چالش آنها است. همچنین دادههای ما نشان میدهد که ضبط دستگاههای الکترونیکی فعالان توسط نهادهای امنیتی افزایش قابل توجهی یافته است.

در بازه زمانی می تا سپتامبر ۲۰۲۴، جمهوری اسلامی ایران فشارهای قابل توجهی بر فعالان عرصه دسترسی آزاد به اینترنت و تولید کنندگان فیلترشکنها (VPN) اعمال کرده است. این فشارها با تصویب قوانین جدید برای محدودسازی دسترسی به این ابزارها و افزایش تلاشها برای مسدود کردن آنها بیشتر شد. همچنین دولت ایران استفاده از VPNها را که به عنوان ابزاری برای دور زدن سانسور و دسترسی به اطلاعات مسدود شده مورد استفاده قرار میگیرند، غیرقانونی اعلام کرده است. این اقدامات باعث افزایش وابستگی شهروندان به VPNها شده است. همین موضوع سبب شده است که مراجعه افراد برای دریافت VPN از «خط فوریتهای امنیت دیجیتال گروه میان» افزایش یابد.

الگوی تهدید امنیت دیجیتال فعالان ایرانی خارج از کشور

بررسی الگوی حملات دیجیتال نهادهای امنیتی به ایرانیان خارج از کشور اما نتایج متفاوتی در بر دارد. در حالی که به ترتیب، فعالان سیاسی، فعالان اتنیکی، هنرمندان و فعالان حقوق بشری در ایران اهداف نهادهای امنیتی را تشکیل میدهند، روزنامه نگاران رسانههای فارسی زبان خارج از ایران اولین هدف نهادهای امنیتی هستند.

پس از آن نیز فعالان و نهادهای حقوق بشری، آماج بیشترین حملات گزارش شده به «خط فوریتهای امنیت دیجیتال گروه میان» هستند. در دیاسپورای ایران فعالان سیاسی در چهارمین رده گروههای مورد آزار سایبری جمهوری اسلامی قرار دارند.

در بین گروههای فعال جامعه مدنی در خارج از ایران، فعالان قومی، فعالان حقوق کارگران و فعالان حقوق زنان کمترین موارد نیاز به حمایت دیجیتال را به خود اختصاص دادهاند.

نقشه توزیع فعالان در معرض خطر خارج از ایران نیز نشان میدهد، فعالان مدنی ساکن آمریکا بیشترین تعداد گزارشهای موارد نقض امنیت دیجیتال را به خود اختصاص دادهاند. فرانسه، انگلیس، سوئد و ترکیه در رتبههای بعدی قرار دارند.

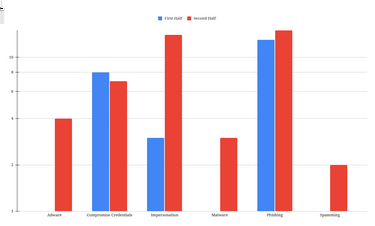

انواع حملات سایبری

نهادهای جمهوری اسلامی برای سرکوب دیجیتال فعالان مدنی روشهای متفاوتی را اتخاذ میکنند از جمله حملات فیشینگ. در بازه شش ماهه اردیبهشت تا آذر ۱۴۰۳ (می تا دسامبر ۲۰۲۴) ۱۷ مورد حمله با این روش به «خط فوریتهای امنیت دیجیتال گروه میان» گزارش شده است. البته در گذشته نیز فعالین مدنی بارها به این روش مورد حمله قرار گرفتند و سازمان میان در رابطه با اهداف و روشهای هکرها گزارشهای متعددی منتشر کرده است. اگرچه روشهای حملات فیشینگ در طی شش ماه گذشته متنوعتر شده و به تبع آن تشخیص آنها برای کاربران سختتر شده است.

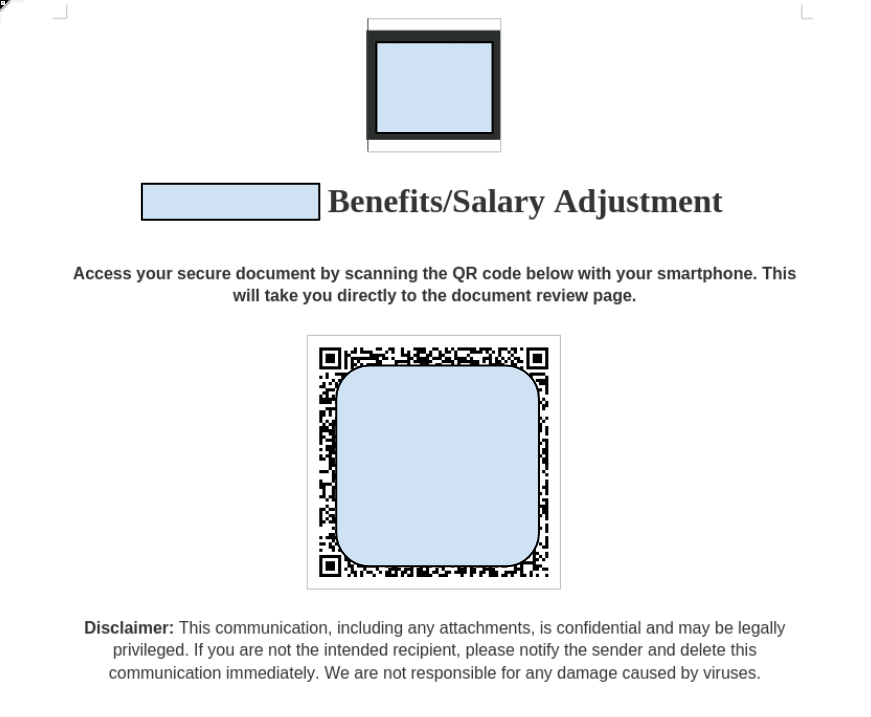

بررسی یک نمونه حمله فیشینگ

برای مثال در یکی از نمونهها، حمله کنندگان با ادعای همکاری با قربانی در یک سازمان معتبر حقوق بشری برای او یک ایمیل به همراه یک فایل متنی ارسال کرده و از قربانی خواسته بود که آن را مطالعه کند.

محتوای ضمیمه این ایمیل حاوی یک کیوآر کد بود که در صورت اسکن شدن آن توسط قربانی پس از هدایت او به چندین وبسایت تو در تو قربانی را به لینک فیشینگ منتقل میکرد. بررسیهای آزمایشگاه خطرهای دیجیتال ما نشان میدهد زیرساخت این حمله به شکلی طراحی شده بود که امکان این را به حملهکننده میدهد تا در لحظه از لینک فیشینگ به دانلود فایلهای مخرب مانند بدافزار تغییر کند.

این روش ایجاد زیرساخت نیز پیش از این مشاهده شده بود. این روش امکان تغییر استراتژی حمله را به حملهکنندهها با صرف کمترین زمان و منابع میدهد.

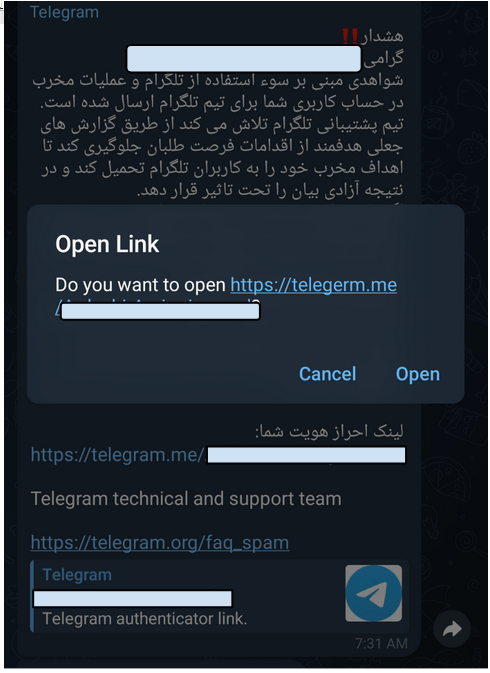

استفاده از پیامرسانها برای حملات فیشینگ

پلتفرم تلگرام نیز همچون گذشته یکی از بسترهای مورد استفاده هکرها برای ارسال لینکهای فیشینگ بود، اما روش نهادهای سرکوبگر اخیرا با تکنیکهایی جدید فعالان جامعه مدنی را هدف قرار دادند. در تکنیک جدید، به جای قرار دادن اصل لینک در متن پیام مهندسی اجتماعی، با استفاده از کدهای HTML لینکهای فیشینگ پشت این کدها پنهان شده بود. با وجود آنکه تکنیک همچنان همان فیشینگ است، اما چنین تغییر روشی باعث میشود تا شناسایی لینک به ویژه روی دستگاههای موبایل دشوارتر شود.

جعل هویت، روش مرسوم نهادهای امنیتی جمهوری اسلامی

جعل هویت پیش نیاز حملات فیشینگ است و از جمله راههایی است که حمله کنندگان برای جلب اعتماد قربانی از آن استفاده میکنند. همانطور که پیشتر به آن اشاره شده در موارد قابل توجهی هکرها عناوین سازمانها و شرکتهای حقوق بشری یا تکنولوژی را برای رسیدن به اهداف خود جعل میکنند. جعل هویت اما محدود به این موارد نیست و در برخی موارد هکرها نام و عنوان افراد مشهور را نیز جعل میکنند.

بر اساس دادههای «خط فوریتهای امنیت دیجیتال گروه میان» در چندین مورد فعالین حقوق بشر در شش ماهه گذشته از طریق جعل هویت افراد شناخته شده مورد حمله قرار گرفتند. بطور مثال در یک مورد یکی از اعضای یک سازمان معروف حقوق بشری ایمیلی را از فردی دریافت میکند که در آن فرستنده ادعا کرده بود که عضوی از سازمان دیدبان حقوق بشر است و با توجه به سابقه دریافتکننده ایمیل در حوزه گزارش موارد نقض حقوق بشر در ایران، میخواهد با او در ارتباط باشد و از تجربیاتش استفاده کند.

«خط فوریتهای امنیت دیجیتال گروه میان» گزارشهای متعددی از حملات فیشینگ با روش جعل هویت دریافت کرده است. در فروردین ۱۴۰۳ ایمیل یکی از اعضای یکی از سازمانهای حقوق بشری شناخته شده هک و با استفاده از ایمیل وی برای بقیه اعضای سازمان نیز ایمیل فیشینگ ارسال شد. ایمیلهای ارسال شده بیانگر اشراف اطلاعاتی قابل توجه هکر یا هکرها در مورد اعضای این سازمان بود. برای مثال در ایمیلهای ارسال شده برای قربانیان جدید از همان نام سازمانی آنها استفاده شده بود.

این روش حمله محدود به اعضای سازمانهای حقوق بشری خارج از ایران نیست، در موارد مشابهی، فعالین حوزه زنان و حقوق بشر داخل ایران و همچنین مقامات سیاسی رسمی بعضی از کشورها که علاقمند به موضوع نقض حقوق بشر و زنان در ایران هستند نیز هدف چنین حملاتی قرار گرفتهاند.

البته روش جعل هویت تنها برای حملات فیشینگ استفاده نمیشود. یکی از پروندههای ارجاع شده به «خط فوریتهای امنیت دیجیتال گروه میان» در رابطه با جعل هویت یک زندانی محکوم به اعدام بود.

نهادهای امنیتی در این مورد، یک حساب کاربری در اینستاگرام با نام، تصویر و ویدیوی این زندانی ساخته و «اعترافات اجباری» او را به نحوی منتشر میکردند که گویی آزاد شده و خود کنترل این اکانت را در دست دارد و از این طریق قصد دارد در خصوص جمهوری اسلامی و گروههای مخالف آن «آزادانه» نظرات خود را ابراز کند.

این روش عموما علیه فعالان قومی توسط نهادهای امنیتی با دو هدف خدشهدار کردن اعتماد عمومی و بدنام کردن این گروه از فعالان جامعه به کار گرفته میشود. از سوی دیگر جعل هویت روش مناسبی است برای شناسایی حلقه ارتباطی فعالان قومی. در یک مورد و طبق گزارشی که «خط فوریتهای امنیت دیجیتال گروه میان» دریافت کرده است بیش از ده نفر از این طریق بازداشت شدند.

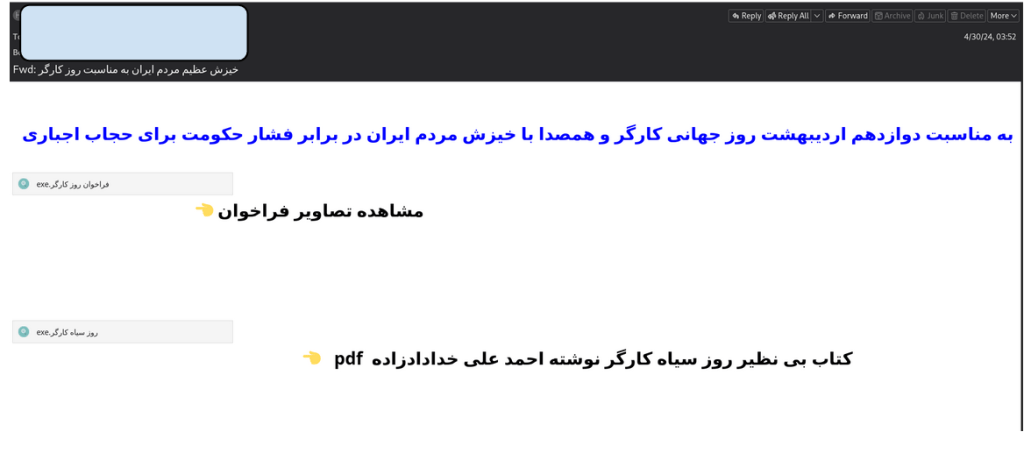

بررسی یک نمونه حمله سایبری با استفاده از بدافزار

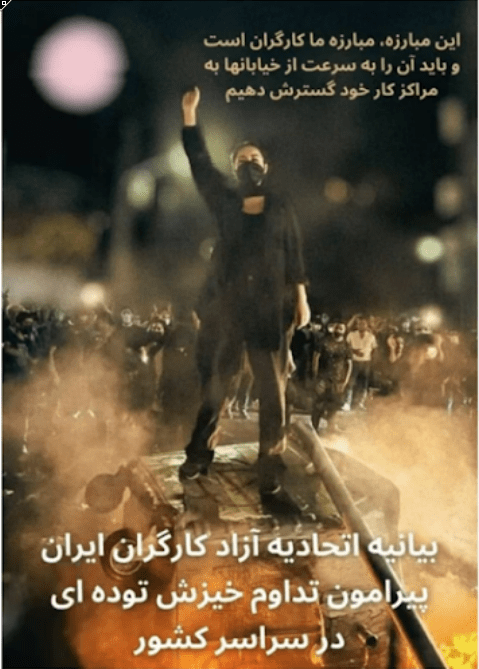

فعالین کارگری ایمیلی دریافت کردند با عنوان «خیزش عظیم مردم ایران به مناسبت روز کارگر» که در آن ادعا شده بود دو فایل پیدیاف با محتوای بیانیهها، عکسها و مستنداتی وجود دارد که نشاندهنده اعتراضهای گسترده کارگری است.

بررسیهای ما نشان میدهد که این دو فایل فایلهای اجرای بدافزار برای سیستمعامل ویندوز بودند که در صورت اجرا فایل اول با اسم فراخوان روز کارگر.exe تصویری با فرمت JPG به کاربر نشان داده میشد. در ادامه با غیرفعال کردن Windows Defender در رجیستری ویندوز اقدام به ارتباط با مرکز فرمان و کنترل میکند. این بدافزار با سرور خاصی ارتباط برقرار میکند و اطلاعاتی را از کامپیوتر قربانی به آن سرور ارسال میکند. این اطلاعات بهصورت رمزگذاری یا مخفیشده هستند تا شناسایی نشوند.

این بدافزار تلاش میکند تا اطلاعات مشخصی را از سیستم قربانی جمعآوری کند و به یک سرور خارجی ارسال نماید. ارتباطات زیر نشاندهنده عملکرد بدافزار هستند:

- جمعآوری اطلاعات: بدافزار اطلاعاتی مانند شناسه دستگاه، کلید رمزنگاری یا هش و دادههای که رمزگذاریشده را از سیستم کاربر جمعآوری میکند.

- ارسال اطلاعات به سرور: این اطلاعات در قالب یک درخواست HTTP POST به سروری در آدرس ۱۸۸.۲۱۲.۱۲۵.۱۱۹ ارسال میشوند.

این بدافزار مانند یک «خبرچین» (Spyware) روی سیستم قربانی نصب شده است. اطلاعات مهم یا مشخصی را از سیستم کاربر برداشته و به سرور مهاجم میفرستد. مهاجم از این اطلاعات میتواند برای اهداف مختلف مثل سرقت دادهها یا کنترل سیستم استفاده کند.

فایل دوم با نام روز سیاه کارگر.exe بعد از اجرا یک فایل پیدیاف با نام روز سیاه کارگر.pdf روی دستگاه کاربر ایجاد میکند که درواقع رمانی است در مورد کارگران و به صورت خودکار آن را باز میکند و اقداماتی مشابه فایل اول صورت میدهد.

بررسی یک نمونه نفوذ به حسابها

در موارد دیگری که عملیات هک تا آخرین مرحله به انجام رسیده است و در این موارد بطور کلی اطلاعات نادرست و یا درخواست مالی صورت گرفته است. در یک مورد در آستانه انتخابات ریاست جمهوری حساب کاربری اینستاگرام یک روزنامه اصلاح طلب با تجربه دهها سال فعالیت، هک شد و مهاجمان بعد از هک کردن حساب درخواست مالی داشتند و همچنین سعی داشتند نظرات خود را هم تا زمان دریافت پول از این طریق بیان کنند.

نمونههای حملهها به روش مدیریت محتوا

فارغ از حملات سایبری که با هدف تصاحب حسابهای کاربری فعالان صورت میگیرد، شواهدی از تلاشهای نهادهای امنیتی جمهوری اسلامی برای مدیریت محتوای منتشر شده در بستر وب وجود دارد. این کمپینها عموما با هدف کمرنگ شدن یا دیده نشدن فعالان در فضای مجازی صورت میگیرد؛ از دیگر اهداف این روش میتوان از حذف محتوای نامطلوب برای جمهوری اسلامی، تولید اخبار و اطلاعات جعلی، آزار و اذیت فعالان و تولید محتواهای غیرقانونی نام برد.

تلاش برای حذف محتوای نامطلوب

ما گزارشهایی از تلاش کمپینهای سایبری جمهوری اسلامی به منظور حذف هدفمند محتواهای تولید شده توسط فعالان سرشناس در شبکههای اجتماعی در بازه زمانی اردیبهشت تا آذر ۱۴۰۳ دریافت کردیم. در این روش یک پست و یا یک اکانت توسط انبوهی از حسابهایی که متعلق به حکومت هستند به عناوینی واهی همچون «تشویق خشونت» یا «اطلاعات دروغ» گزارش میشوند. نهادهای امنیتی و نظارتی جمهوری اسلامی با استفاده از این سازوکار نه تنها موجب حذف محتوای مورد نظر میشوند، بلکه بر اساس الگوریتمهای به کار رفته توسط این سکوها حساب کاربری فعالان هدف قرار گرفته در این روش، کمتر به دیگر مخاطبین نشان داده میشود.

آزار و اذیت آنلاین

انتشار اطلاعات خصوصی، تهدید به مرگ و تشویق به خودکشی از جمله موارد گزارششده در این بازه زمانی است. در این روش سعی میشود که با ایجاد ترس و وحشت فعالان را از فعالیت در فضای مجازی منصرف کند و یا مواضع آنها را در نقد حکومت جمهوری اسلامی تعدیل کند.

انتشار محتوای غیرقانونی

مسموم کردن فضای مجازی برای بدنام کردن این فضا و منصرف کردن کاربران برای حضور در این فضا صورت میگیرد. برای مثال در حال حاضر شبکهای از کانال های تلگرامی در حال فعالیت هستند که در عین تولید و انتشار محتوای مجرمانهای همچون فیلمهای جنسی کودکان و تجاوز، کمپینهایی برای تخریب فعالین سیاسی راهاندازی و سیاستهای رسمی جمهوری اسلامی را نیز تبلیغ میکنند.

این کانالها با روشهایی پیچیده چنین محتوای مجرمانهای را منتشر میکنند که شرکت تلگرام با روشهای معمول خود امکان شناسایی آنها را ندارد. این کانالهای تلگرامی به صورت شبکهای اداره میشوند و به محض شناسایی و حذف یکی از آنها، کانالهای جایگزین ایجاد و مخاطب جذب میکنند.

در این کانالهای تلگرامی علاوه بر ایجاد و تولید محتوای غیر قانونی، مخاطبان برای حمله دستهجمعی به فعالین مدنی و حمله به کشتهشدگان اعتراضات «زن، زندگی، آزادی» نیز سازماندهی میشوند. در این کانالها اطلاعات خصوصی از جمله آدرس و شماره تلفن فعالان و یا زنانی که پوشش معیار جمهوری اسلامی را ندارند نیز منتشر میشود و از مخاطبان خواسته میشود تا به این افراد حمله کنند. حتی در مواردی مدیران این کانالهای تلگرامی اگر بتوانند حسابهای کاربری و یا دستگاه الکترونیکی قربانی را هک کنند، اطلاعات خصوصی او را منتشر میکنند.