خلاصه اجرایی

گروه میان چندین حمله به گروههای جامعه مدنی در داخل و خارج از ایران را مستند کرده است که بزرگترین و هماهنگترین کمپین جعل هویت و فیشینگ از زمان شروع جنبش مهسا ژینا امینی در سال گذشته است.

این گزارش نتیجه تحقیق و مستندسازی بیش از صد حمله است که روزنامهنگاران، فعالان جامعه مدنی و مدافعان حقوق اقلیتهای قومی و مذهبی در داخل و خارج از ایران را در سال ۲۰۲۳ میلادی هدف قرار دادهاست. تمرکز این گزارش بر بررسی روندها به جای بررسی مورد به مورد هر رخداد است. با این حال، نمونههایی از حملهها را برای نشان دادن روندها و روشها در این گزارش بررسی شدهاست.

مهاجمان، که گمان میرود توسط دولت ایران حمایت میشوند، جعل هویت اندیشکدههای مستقر در ایالات متحده، مانند شورای آتلانتیک که در حمایت از جنبش مهسا فعال بود را به عنوان یکی از روشهای فریب دادن قربانیان استفاده کردند. این در حالی است که در حملات قبلی بیشتر خود اندیشکدهها یا شعبههای آنها به طور مستقیم هدف قرار گرفته بودند.

موج اخیر حملات، دامنه و پیچیدگی خود را گسترش داده و طیف گستردهتر و متنوعتری از فعالین جامعه مدنی، به ویژه وکلا، اقلیتهای قومی، روزنامهنگاران و فعالین حقوق بشر را هدف قرار دادهاست.

مهاجمان از کمبود اطلاعات و آگاهی در میان گروههای هدف و همچنین بحرانهای مختلف در ایران، مانند مسمومیت مشکوک صدها دختر مدرسهای در اوایل سال جاری، برای ترغیب قربانیان به کلیک روی لینکهای مخرب یا باز کردن موارد آلوده سو استفاده میکنند.

این حملات تهدیدی جدی برای امنیت و حریم خصوصی گروههای هدف و همچنین یکپارچگی و اعتبار کانالهای اطلاعاتی و ارتباطی است که این افراد به آنها متکی هستند. این حملات همچنین تواناییها و جاهطلبیهای روزافزون دولت ایران را در انجام عملیات سایبری علیه مدافعان حقوق بشر چه در داخل و چه در سطح بینالمللی نشان میدهد.

یافتههای کلیدی

- گروه هدف اصلی این حملات افراد و سازمانهای اقلیتهای قومی مانند کردها و ترکها هستند. مهاجمان با جعل هویت اندیشکدهها یا سازمانهای غیردولتی مستقر در ایالات متحده با وعده حمایت از آنها یا فرصتهای مالی/آموزشی تلاش در فریب قربانیان داشتند.

- خبرنگارانی که در زوایای مختلف جنبش مهسا از جمله جنبههای حقوقی، اجتماعی یا فرهنگی کار میکنند نیز هدف حمله مهاجمان قرار گرفتند.

- هنرمندان مستقل، گالریهای هنری و فضاهای هنری که از حامیان جنبش «زن، زندگی، آزادی» بودند در میان قربانیان بودند.

- وکلایی که در تلاش برای تشکیل شورایی برای حمایت از معترضان، بازداشتشدگان و خانوادههایشان هستند که تحت تاثیر سرکوب وحشیانه دولت ایران بر جنبش مهسا و دیگر صداهای مخالف قرار گرفتهاند، نیز هدف حمله قرار گرفتند.

- این حملات از جنبه فنی پیچیده نیستند، زیرا بر روشها و ابزارهای فیشینگ ساده، مانند لینکهای جعلی درایو گوگل یا اسناد مایکروسافت ورد متکی هستند. با این حال، از نظر مهندسی اجتماعی پیچیده هستند، زیرا از پیامهای قانعکننده و سفارشیسازی شدهای استفاده میکنند که برای احساسات، نیازها یا کنجکاوی هدفها جذاب است.

- این حملات نشان میدهد که دولت ایران عملیات اطلاعاتی منبعباز (OSINT) خود را بهبود بخشیده است، زیرا میتواند درباره اهداف خود تحقیق کرده و اطلاعاتی مانند نام، وابستگیها سازمانی، علایق یا فعالیتهای آنها را جمعآوری کند. سپس از این اطلاعات برای ساخت حملات مهندسی اجتماعی موثرتر و متقاعد کنندهتر استفاده کند.

- این حملات از زیرساختهای قانونی گوگل مانند Google Site برای طراحی حمله استفاده میکنند.

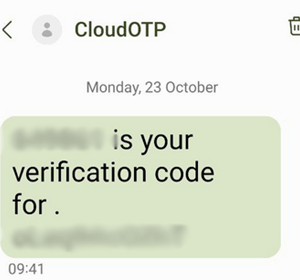

- صاحبان حسابها عمدتا احراز هویت دو مرحلهای داشتند. فیشینگ به گونهای طراحی شده بود که از قربانی خواسته میشد کد احراز هویت دو مرحلهای را وارد کند.

- تاکتیکهای مهندسی اجتماعی عمدتا بر تهدید کاربران به بستن حسابهایشان به دلیل نقض شرایط پلتفرمها، دریافت تیک آبی در رسانههای اجتماعی و درخواست مصاحبه برای تحقیق متمرکز بود.

تجزیه و تحلیل حوادث

این بخش یک مرور زمانی و تجزیه و تحلیل دقیق حوادثی را ارائه میدهد که مستند شده است، که شامل جعل هویت و حملات فیشینگ علیه گروههای جامعه مدنی در داخل و خارج از ایران است.

هدف قرار دادن خبرنگاری که روی مسمومیت مشکوک دختران مدرسهای کار میکند

هکرهای که گمان میرود تحت حمایت دولت ایران باشند، از گزارشهای مربوط به مسمومیت مشکوک صدها دختر مدرسهای در شهرهای قم، بروجرد و پردیس در آبان ۱۰۴۱ تحت عنوان اینکه اطلاعات موثق در مورد چگونگی و چرایی این اتفاقها را دارند،سواستفاده کردند. مقامات ایرانی هرگونه مسوولیت را رد کرده و دشمنان خارجی یا عوامل محیطی و روانی را مقصر دانستند.

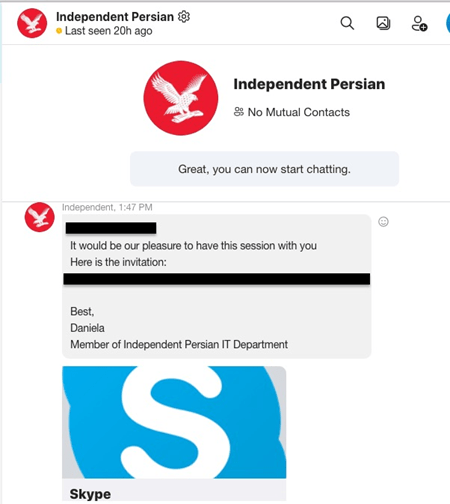

هکرها شروع به ادعای داشتن اسناد و گزارشهای تحقیقاتی در مورد این رویداد کردند و آنها را از طریق ایمیل، واتساپ، اسکایپ یا تلگرام برای اهداف خود ارسال کردند. این اهداف شامل روزنامه نگاران، تحلیلگران حوزه ایران و فعالان حقوق اقلیتهای قومی بود.

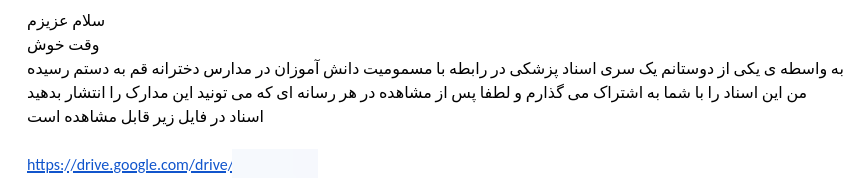

تصویر زیر نمونهای از ایمیلی را نشان میدهد که به قربانی ارسال شده است و وانمود میکند که اطلاعاتی در مورد حملات گازگرفتگی به مدارس دخترانه دارد.

این ایمیل حاوی یک پیوند Google Drive آلوده است که برای به خطر انداختن دستگاه و شبکه قربانی طراحی شده است.

بسته به اولویت و در دسترس بودن اهداف، این نوع پیامها از طریق پلتفرمهای مختلفی مانند جیمیل، واتساپ، اسکایپ یا تلگرام ارسال میشد. هکرها از تکنیکهای مختلفی برای متقاعد کردن اهداف برای کلیک کردن بر روی پیوندها یا باز کردن پیوستها استفاده کردند؛ مانند جلب توجه به کنجکاوی، فوریت یا ترس آنها.

ما شاهد همین نوع مهندسی اجتماعی در ماههای اسفند، خرداد و مرداد ماه بودهایم که در آن از رویدادها و موضوعات مختلف مانند مصاحبه با تحلیلگران حوزه ایران به عنوان طعمه استفاده میشود.

هدف قرار دادن هنرمندان و فضاهای هنری

یک سازمان مستقل هنری در ایران که از جنبش زن، زندگی، آزادی حمایت میکند، هدف قرار گرفت. هکرها اعتبار حسابهای رسانههای اجتماعی این سازمان و حسابهای برخی از اعضایشان را به خطر انداختند.

این حمله به دو دلیل جالب بود:

- هکرها از یک زیرساخت سفارشی برای اجرای حمله فیشینگ استفاده کردند؛ کاری که برای مدت طولانی انجام نداده بودند.

- هکرها برای اولینبار از یک زیرساخت ابری در ژاپن استفاده کردند. پیش از این، آنها بیشتر از زیرساختهای ابری در آلمان یا سایر کشورهای اروپایی استفاده میکردند.

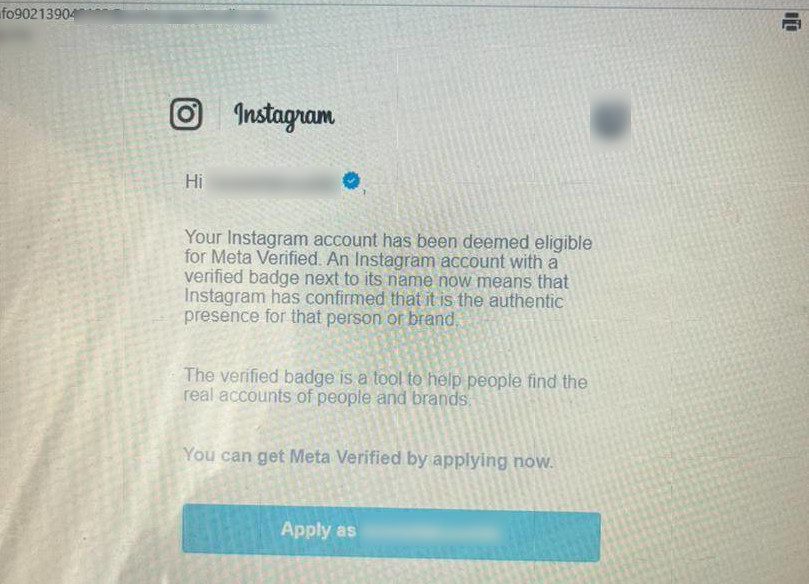

هکرها در این حمله از یک روش رایج مهندسی اجتماعی استفاده کردند. آنها ایمیلی به قربانی ارسال و ادعا کردند که حساب اینستاگرام آنها واجد شرایط تایید تیک آبی است. آنها از قربانی خواستند روی پیوندی کلیک کند و اطلاعات خود را برای دریافت تاییدیه وارد کند.

ما بیش از صد دامنه مرتبط با زیرساخت مشابه را شناسایی کردهایم که کاربران اینستاگرام را هدف قرار میدهند.

هدف قرار دادن اقلیتهای قومی

در ماه شهریور در اهداف و پیامهایی که به منظور مهندسی اجتماعی ارسال میشد شاهد تغییراتی بودیم. هرچند جعل هویت همچنان به عنوان حربه اصلی هکرها به شمار میرفت، گروه هدف اما اینبار اقلیتهای قومی همچون کردها و ترکها بودند. آنها با جا زدن خود به عنوان اندیشکدهها یا سازمانهای غیردولتی مستقر در ایالات متحده که مدعی حمایت از حقوق و منافع اقلیتها هستند، به این گروهها پیشنهاد کمک مالی، آموزش یا فرصتهای حمایتی ارایه کردند.

یکی از سازمانهایی که مورد هدف قرار گرفت، یک سازمان غیردولتی بود که برای ترویج و حمایت از حقوق بشر ترکها در ایران فعالیت میکند.

مهاجم وانمود میکند که محقق موسسه بینالمللی مطالعات استراتژیک (IISS) است که یک اندیشکده برجسته در زمینه امنیت و استراتژی بینالمللی مستقر در لندن است. مهاجم ادعا میکند که روی پروژهای مرتبط با نقض حقوق بشر علیه اقلیتهای قومی ترک در خاورمیانه کار میکند و آنها را به همکاری و به اشتراک گذاشتن بینش خود دعوت می کند. براساس تحقیقات اولیه گروه میان، ایمیل کاری قربانی نیز مورد هدف قرار گرفتهاست.

این نوع جعل هویت از زمان مرگ مهسا ژینا امینی بیش از هر زمان دیگری توسط دولت ایران مورد استفاده قرار گرفته است.

هدف قرار دادن فعالان کرد

ما در مهر ماه شاهد تغییر دیگری در پیامهای جعل هویت مهندسی اجتماعی مورد استفاده هکرها بودیم، زیرا آنها گروه هدف خود را از اقلیتهای قومی ترک به فعالان و روزنامهنگاران کرد تغییر دادند. کردها یکی دیگر از اقلیتهای تحت ستم و به حاشیه رانده شده در ایران هستند که دهها سال است برای حقوق فرهنگی، سیاسی و انسانی خود مبارزه میکنند.

یکی از افرادی که مورد هدف قرار گرفت یک مدافع برجسته حقوق بشر کرد و بنیانگذار یک سازمان مستقل بود که نقض حقوق بشر علیه مردم کرد در ایران را نظارت و مستندسازی میکند.

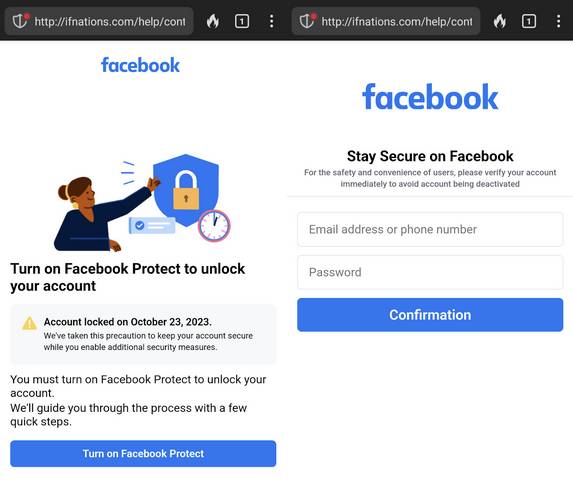

هکرها از تکنیک قدیمی و شناختهشده جعل هویت شرکت متا با ارسال پیامهای مستقیم به صفحه فیسبوک این سازمان و به حسابهای شخصی افرادی که به طور مستقیم یا غیرمستقیم به این سازمان وابسته هستند، استفاده کردند. هکرها ادعا کردند که اهداف، شرایط خدمات متا را نقض میکنند و تهدید کردند که در صورت عدم رعایت دستورالعملهای آنها، صفحات یا حسابهای خود را غیرفعال خواهند کرد.

هکرها از این سایت جعلی برای فریب دادن اهداف به ارایه اعتبار و اطلاعات شخصی فیسبوک استفاده کردند.

این پیام حاوی یک لینک کوتاهشده است که برای هدایت اهداف به یک صفحه «ورود به سیستم» جعلی متا طراحی شده است؛ جایی که از آنها خواسته میشود اطلاعات شخصی خود را وارد کنند. هکرها از https://www.rebrandly.com استفاده کردند که یک سرویس کوتاه کننده URL است که نشانی واقعی را در پشت URL کوتاه شده، پنهان میکند.

بر اساس تحقیقات ما، هکرها از همان زیرساختی استفاده میکردند که برای حمله به فعالان ترکیه و سازمان آنها استفاده شده بود. این امر نشان میدهد که هکرها از یک مرکز فرماندهی متمرکز عمل میکنند و لیستی از اهداف بالقوه در اختیار دارند که با توجه به اهداف و فرصتهای خود بهروز رسانی و اولویتبندی میکنند.

هدف قرار دادن خبرنگارانی که در زمینههای اجتماعی، حقوق زنان و روابط خارجی کار میکنند

تاکنون تمامی اهداف این حملات خارج از ایران بودهاست. با این حال، ما همچنین شاهد حملات مشابهی بودیم که روزنامهنگارانی را در ایران هدف قرار دادند که روی مسالههای اجتماعی، حقوق زنان یا روابط خارجی کار میکردند. این خبرنگاران نقش مهمی در افشای جزییات درگذشت مهسا ژینا امینی داشتند.

در ۲۷ مهر، حساب ایمیل یک خبرنگار با روشی که برای ما ناشناخته بود، هک شده و قربانی به یک برنامه کلاینت ایمیل مرتبط شد. این نوع برنامهها به طور خودکار تمام ایمیلها را از حساب گزارشگر دانلود میکنند، بنابراین فرض میکنیم که قربانی در معرض هکر (احتمالا یک سرویس امنیتی) قرار گرفته است.

در همان روز، یک خبرنگار دیگر و حساب تلگرامش هدف قرار گرفت. مهاجمان از همان آدرس IP و دستگاهی استفاده میکردند که برای حمله به گزارشگر قبلی استفاده میشد، که نشان میدهد از زیرساخت مشابهی استفاده میکردند.

به دنبال این حملات، از همان آدرس IP و دستگاهها برای حمله به گزارشگر سوم استفاده شد.

این در حالی است که هکرها علاوه بر جعل هویت شرکت متا و سایر پلتفرمها، به جاسوسی از پیامکها و کدهای تایید دو مرحلهای اهداف خود در ایران نیز متوسل شدند. این به آنها امکان داد تا اقدامات امنیتی را دور بزنند و به حسابها و دستگاههای خود دسترسی پیدا کنند.

هکرها از زیرساختهای دولتی برای حمله به قربانیان استفاده کردند، زیرا آنها بر شبکه مخابراتی و ارائه دهندگان خدمات اینترنتی در ایران کنترل دارند.

توصیهها

بر اساس حوادث و تحلیلهای ارایه شده در این گزارش، توصیههای زیر را برای افزایش امنیت دیجیتال و انعطافپذیری گروههای جامعه مدنی، روزنامهنگاران و سایر اهداف جعل هویت و حملات فیشینگ توسط دولت ایران ارایه میکنیم:

- برای سازمانهای اقلیتهای قومی به آموزش منظمتر امنیت دیجیتال نیاز است. زیرا آنها اغلب آسیبپذیرترین گروهها هستند و از نظر آگاهی و حفاظت سایبری از منابع کمتری برخوردار هستند. این آموزش باید اصول تشخیص و پیشگیری فیشینگ، مانند تایید هویت فرستنده، بررسی URL، استفاده از رمزهای عبور قوی، فعال کردن احراز هویت چند عاملی، گزارش پیامها یا فعالیتهای مشکوک را پوشش دهد. ممکن است مربیان از https://shira.app به عنوان یک پلتفرم یادگیری استفاده کنند.

- ارسال هشدارها به روشی کارآمدتر یک نیاز است، زیرا ممکن است اهداف از آخرین تهدیدها یا حوادثی که بر آنها یا همتایانشان تاثیر میگذارد، آگاه نباشند. هشدارها باید به موقع، دقیق و قابلاجرا باشند و باید از طریق کانالهای متعدد و ایمن مانند ایمیل، پیامک، تلگرام، سیگنال، واتساپ یا حتی push notification در تلفنهای همراه ارسال شوند.

- دسترسی به خدمات امنیتی واکنش سریع باید برای اعضای گستردهتر جامعه فراهم شود، زیرا ممکن است در صورت حمله، به کمک یا حمایت فوری و حرفهای نیاز داشته باشند.

- سازمانها به برنامه بررسی سلامت و امنیت دیجیتال منظمتری نیاز دارند.

- سازمانها باید دستورالعملهای خط مشی امنیت دیجیتال و دسترسی به ابزارهایی داشته باشند که میتواند به آنها در اجرای این سیاستها کمک کند.

- آموزشهای ویژه باید برای مبارزه با مهندسی اجتماعی طراحی شود و کسانی که ممکن است هدف قرار بگیرند باید قبل از انتشار اطلاعات عمومی در مورد زندگی، شغل و فعالیت خود، هشدارها و آموزشهای مناسب را دریافت کنند.

پیوستها

- ۱۶۴.۱۳۲.۱۳۶.۵۴

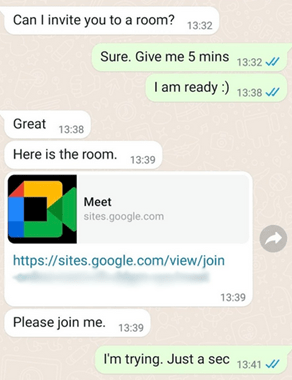

- https://sites.googl[dot]com/view/join-online-room-[removed for security]

- https://sites.google[dot]com/view/join-online-room-[removed for security]

- https://rebrand[dot]ly/Meta-support-[removed for security]

- https://ifnations[dot]com/[removed for security]

- MetaSupportMail[dot]com

- ۱۶۳.۴۴.۲۴۲.۲۵

- Xn--MetaSpport-v43e[dot]com

- MetaSụpport[dot]com

- ۱۶۳.۴۴.۲۴۲.۱۶

- MetaeMailSecurity[dot]com

- MetaEmailSecurity[dot]net

- MetaSecurityEmail[dot]org

- MetaSupportMail[dot]co

- IGSecurity[dot]email

- Metahelpservice[dot]net